2017年勒索软件为何爆发式增长?

2017年5月,WannaCry席卷全球,短短数小时感染150多个国家、30万台终端,直接经济损失超过40亿美元。它之所以能在企业内网迅速扩散,核心原因在于:

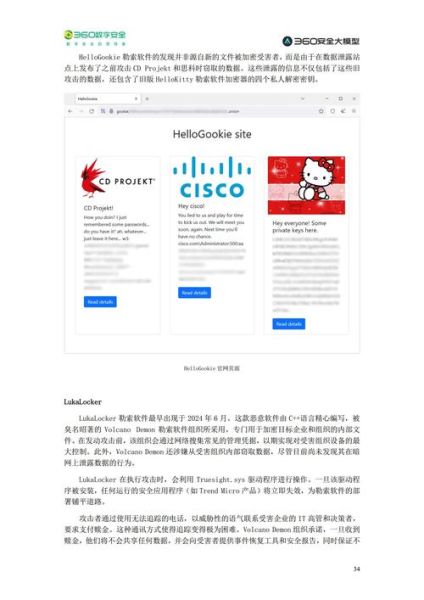

(图片来源网络,侵删)

- 永恒之蓝漏洞武器化:NSA泄漏的EternalBlue工具被黑客直接嵌入勒索软件,无需用户点击即可横向传播。

- 内网补丁管理滞后:大量企业仍在使用已停止支持的Windows XP/2003,且未部署MS17-010补丁。

- 备份策略形同虚设:多数公司把备份服务器挂在同一域控下,勒索软件一加密就全军覆没。

企业防御勒索软件的六大实操步骤

1. 漏洞修补:72小时黄金窗口

微软在2017年3月14日发布MS17-010补丁,距离WannaCry爆发整整两个月。企业若能在72小时内完成全网补丁推送,即可免疫永恒之蓝。实操建议:

- 使用WSUS或SCCM建立分阶段灰度更新:先测试环境→再核心业务→最后普通终端。

- 对无法升级的老系统,启用网络分段+SMBv1协议禁用,阻断横向传播路径。

2. 备份3-2-1原则:让勒索软件无计可施

什么是3-2-1备份?

- 3份副本:一份生产数据+两份备份。

- 2种介质:本地磁盘+云端对象存储。

- 1份离线:磁带库或冷存,与生产网络物理隔离。

2017年某三甲医院因遵循3-2-1原则,在NotPetya攻击后仅用4小时恢复全部PACS影像系统。

3. 邮件网关沙箱:拦截0day投递

勒索软件60%通过钓鱼邮件进入内网。传统杀毒依赖特征库,面对首次出现的JavaScript或宏文档束手无策。部署邮件沙箱动态行为分析:

- 对附件进行7分钟虚拟执行,观察是否调用PowerShell、WMI或加密API。

- 结合域名信誉+URL重写,拦截指向Tor或DGA域名的C2通信。

2017年其他高危威胁盘点

供应链污染:CCleaner事件敲响警钟

2017年9月,黑客入侵Piriform官方编译服务器,在CCleaner v5.33中植入后门,影响227万用户。企业防御要点:

(图片来源网络,侵删)

- 软件白名单:仅允许运行数字签名可信的EXE/MSI。

- SBOM清单:记录所有第三方组件版本,便于快速溯源。

IoT僵尸网络:Mirai变种日均增长3万台设备

2017年Mirai源码公开后,出现Satori、Masuta等数十个变种,利用路由器、摄像头默认口令组建DDoS军团。企业需:

- 关闭Telnet/SSH外部访问,改用VPN跳板。

- 固件强制更新:通过TR-069协议批量推送安全补丁。

预算有限时如何优先投入?

中小企业常面临“安全预算不足”的困境,2017年Verizon DBIR报告显示,43%的数据泄露受害者是员工少于1000人的公司。建议按以下优先级分配:

- 端点EDR:CrowdStrike Falcon或SentinelOne,单点成本约$5/月,可阻断无文件攻击。

- 云备份:AWS S3 Glacier Deep Archive,$0.00099/GB/月,满足合规长期留存。

- 安全意识培训:每季度一次钓鱼模拟,钓鱼点击率从28%降至4%仅需两轮。

2018年防御趋势前瞻

基于2017年的攻防经验,以下技术将在2018年成为主流:

- 欺骗防御(Deception):在核心网段部署伪装成HR系统的蜜罐,一旦勒索软件触碰立即告警。

- AI驱动的UEBA:通过机器学习识别“正常用户行为”,当财务PC突然加密共享盘时自动隔离。

- 零信任架构:不再默认内网可信,所有访问需经过身份+设备+上下文三重验证。

2017年的硝烟虽已散去,但勒索软件的商业模式被验证为“高收益低风险”。企业唯有将补丁管理、备份隔离、员工意识形成闭环,才能在下一轮攻击中幸存。

(图片来源网络,侵删)

评论列表