2015年,全球互联网安全事件呈指数级增长,数据泄露、恶意软件、勒索软件轮番登场。面对这份沉甸甸的《2015互联网安全报告》,普通企业与个人究竟该如何拆解风险、落地防护?本文用自问自答的方式,把报告中的关键发现转化为可操作的步骤。

报告核心数据:泄露规模到底有多大?

《2015互联网安全报告》显示,全年公开的重大数据泄露事件超过1.2亿条记录被外泄,比2014年激增48%。其中,医疗、金融、零售三大行业占比高达72%。

- 医疗行业:因病历信息在黑市售价高,成为黑客首选。

- 金融行业:支付卡数据泄露事件增长31%,平均每起事件涉及45万条银行卡信息。

- 零售行业:POS终端被植入内存抓取木马,导致连锁门店集体沦陷。

数据泄露的四大攻击路径

报告把攻击路径归纳为四类,每一类都对应着不同的防御重点。

1. 鱼叉式钓鱼邮件:绕过网关的“人性漏洞”

攻击者伪造高管或合作伙伴身份,诱导员工点击恶意附件。2015年,68%的APT事件始于此类邮件。

如何识别?查看发件人域名是否多一个字母、邮件标题是否制造紧急感。

2. 漏洞利用工具包:自动化“扫射”

Angler、Nuclear等工具包在暗网租赁价格低至200美元/周,可批量植入勒索软件。

如何防御?浏览器与Flash保持最新补丁,启用EMET或同类漏洞缓解工具。

3. 内部人员泄密:权限过大与审计缺失

报告统计,27%的泄露事件源于内部员工,其中60%是“无意”操作。

如何控制?采用最小权限原则,对敏感数据访问实施双人审批+日志留痕。

4. 第三方供应链:被忽视的“后门”

黑客先攻破IT外包商,再横向渗透至核心系统。2015年Target二次泄露即由此引发。

如何评估?在合同中增加安全基线条款,每季度进行渗透测试。

企业落地指南:从检测到响应的七步闭环

报告提出“七步闭环”模型,把安全从“事后救火”变为“事前预防”。

- 资产清点:用自动化工具扫描所有公网IP、子域名、云存储桶,形成实时资产清单。

- 威胁建模:根据业务场景画出数据流图,标记“高价值目标”与“潜在攻击面”。

- 日志集中:把防火墙、EDR、邮件网关日志接入SIEM,设置异常登录、大文件外传等告警规则。

- 红蓝对抗:每半年组织一次模拟攻击,验证检测规则有效性。

- 应急响应:提前准备“黄金镜像”与“网络隔离脚本”,确保30分钟内完成关键系统下线。

- 溯源分析:利用内存取证工具Rekall提取恶意进程,结合DNS日志定位C2服务器。

- 持续改进:把事件复盘结果转化为新的检测规则,更新员工安全意识培训内容。

个人防护清单:三招守住最后一道门

即使企业防护再严密,个人终端仍是薄弱环节。报告建议:

- 密码管理:使用KeePass或1Password生成16位以上随机密码,并开启双因素认证。

- 邮件警惕:遇到“紧急转账”“发票确认”等关键词,先通过电话二次核实。

- 备份策略:每周把重要文件同步到离线硬盘,防止勒索软件加密后无法恢复。

未来趋势:报告对2016的五大预测

基于2015年的攻击手法,报告预测:

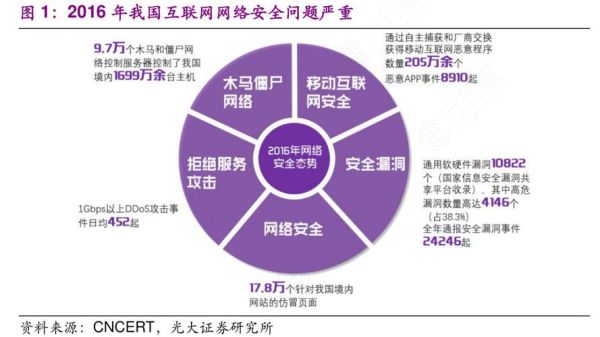

- 物联网僵尸网络:Mirai类恶意代码将感染更多摄像头、路由器,发起1Tbps以上DDoS。

- AI驱动的钓鱼:利用大模型生成个性化邮件,传统垃圾邮件过滤器失效。

- 云原生攻击:针对Kubernetes API Server的渗透案例将增长300%。

- 勒索软件即服务:暗网出现“一条龙”套餐,从加密到谈判全程托管。

- 隐私法规落地:欧盟GDPR生效后,企业因数据泄露最高面临全球营收4%罚款。

《2015互联网安全报告》不仅是一份“事故年鉴”,更是一面镜子。它提醒我们:攻击者永远在进化,防御者必须比对手快半步。把报告中的数字转化为行动,把行动固化为流程,才是对这份报告最好的回应。

评论列表