零信任不是某一款产品,而是一种“永不信任、持续验证”的安全范式。落地零信任,需要把身份、设备、网络、应用、数据五层控制面全部打通,并以最小权限、动态策略、持续监测为核心。

零信任为何突然成为“必答题”?

过去,企业把资源放在内网,用防火墙画一条“护城河”就万事大吉。但云、移动办公、供应链协作把这条边界撕得粉碎。攻击者只要拿到一个VPN账号,就能在内网横向移动。零信任的出现,正是为了**在“无边界”时代重建信任机制**。

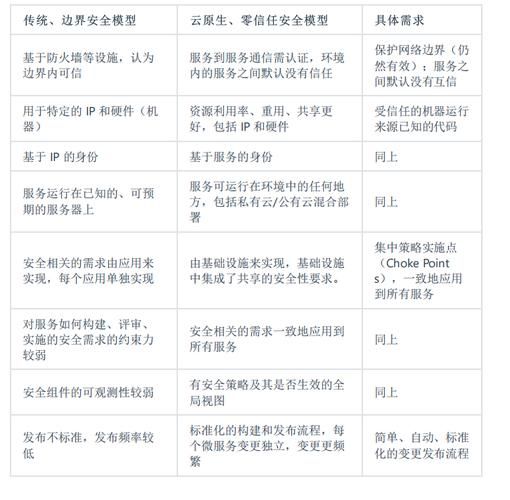

零信任与传统安全的三大差异

- 身份即边界:不再以IP或网段划分信任,而以用户身份+设备状态实时评估。

- 最小权限+动态授权:权限随上下文实时调整,而非静态ACL。

- 持续监测与响应:每一次访问都要重新验证,异常立即熔断。

落地零信任的“五层模型”拆解

1. 身份层:统一身份源是地基

自问:已有AD/LDAP,还需要IDaaS吗?

自答:需要。IDaaS能打通SaaS、IaaS、本地应用的SSO,并支持MFA、无密码登录、行为分析,是零信任的第一道闸。

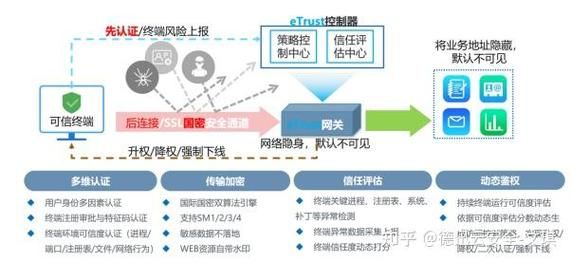

2. 设备层:从“合规”到“持续健康”

传统MDM只看设备是否注册;零信任要求终端实时上报补丁、杀毒、越狱状态。**不合规设备直接降级访问或阻断**,而不是事后通报。

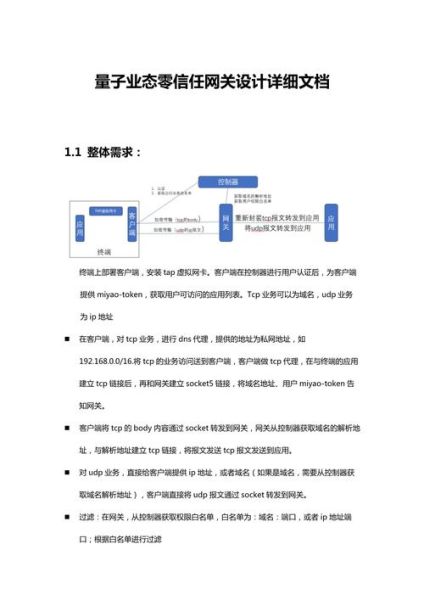

3. 网络层:微分段+软件定义边界

把大内网切成无数小网段,每段只放行必要端口。通过SDP(Software Defined Perimeter)隐藏所有服务,**先认证后连接**,让攻击者找不到目标。

4. 应用层:细粒度策略引擎

在API网关或Service Mesh里嵌入策略引擎,按“用户+角色+设备+位置+风险评分”动态下发策略。**高风险场景触发二次验证或降速访问**。

5. 数据层:分类分级+加密+脱敏

零信任的终点是保护数据。先做数据发现与分类,再对高敏字段加密、脱敏、加水印。**即使数据被拖库,也因无密钥而无法解密**。

落地路线图:从“试点”到“全域”

阶段一:选场景做PoC

优先选“远程办公”或“第三方运维”场景,范围小、风险可控。用ZTNA替换VPN,验证身份+设备+策略引擎的闭环。

阶段二:核心系统微分段

把ERP、财务、研发环境按业务域切分,部署微隔离网关。通过流量可视化工具,**先观察再阻断**,避免误杀。

阶段三:全域数据治理

引入DLP、CASB,对邮件、网盘、SaaS出口做内容检测。结合UEBA,发现“合法用户做非法动作”的异常。

阶段四:自动化响应闭环

SOAR对接防火墙、EDR、IAM,实现“检测-研判-处置-恢复”分钟级闭环。**让安全运营从救火变成自动驾驶**。

常见误区与破解方案

误区一:零信任=买一堆零信任产品

真相:产品是工具,核心是策略与流程。先梳理业务访问路径,再选工具,否则堆叠设备只会增加复杂度。

误区二:一次性“大爆炸”上线

真相:零信任是持续演进。建议用“**流量镜像+旁路阻断**”模式灰度,逐步收紧策略,降低业务冲击。

误区三:忽略用户体验

真相:频繁弹MFA会让员工找“野路子”。引入**无密码登录(FIDO2、生物识别)+风险感知自适应认证**,既安全又顺滑。

技术选型清单(2024版)

- 身份:Okta、Azure AD、Authing

- 设备:Microsoft Intune、VMware Workspace ONE

- 网络:Zscaler ZPA、Cloudflare ZTNA、奇安信椒图

- 数据:Symantec DLP、Netskope、天空卫士

- 可视化:Illumio、Guardicore、青藤云

衡量零信任成效的四个北极星指标

- 平均访问延迟:从发起请求到业务可用,控制在500ms以内。

- 身份验证失败率:低于0.1%,误杀过高会逼业务绕行。

- 横向移动阻断率:红队测试下,横向移动成功率=0。

- 数据泄露事件MTTD/MTTR:检测时间从天降到分钟,恢复时间从小时降到分钟。

未来展望:AI驱动的零信任

大模型将让策略引擎更聪明:通过语义分析识别“伪装成正常语义的钓鱼邮件”,通过强化学习动态调整阈值。**零信任的下一站,是让策略自己进化**。

评论列表